ca. 2,3 Millionen Domains für drei Stunden unerreichbar

21. November 2008 von ÖffentlichkeitsarbeitSeit ca. 12.35 Uhr war SchlundTech und InternetX (beides Dienstleister für Reseller, die zwar unter verschiedenen Marken am Markt auftreten, jedoch wohl die gleiche Technik verwenden dürften) Opfer eines DDoS-Angriffs. DDoS steht für Distributed Denial of Services und bedeutet sinngemäß, dass ein Angriff von ferngesteuerten Computern die Nameserver mit falschen Anfragen und Datenpaketen so massiv unter Last setzt, bis die normale Nutzung aufgrund der Datenflut den Dienst zum erliegen gebracht wird.

Doch schon morgens waren die ersten Ausfallerscheinungen temporär und nur kurzzeitig zu verzeichnen. Offensichtlich wurde der Angriff im Laufe des Tages heftiger.

Man kann es sich so ähnlich wie mit zu vielen Weihnachtspaketen vorstellen, wenn zudem gleichzeitig das Personal krank wird. Auch dann kommen Pakete zu später oder womöglich gar nicht an. In diesem Fall wurden massenweise künstliche Pakete im Internet mit dem Ziel den Name-Server-Dienst zu stören verschickt. Der Name-Server-Dienst ist im Prinzip das Telefonbuch des Internet. Es löst die Namen zu den verschiedenen Computern, bzw. deren technischen IP-Adressen auf. Obwohl die Computer über die IP-Adressen erreichbar gewesen wären, konnten die PCs die hinter den Domainnamen liegenden IP-Adressen aufgrund des DDoS nicht mehr abfragen, bzw. auflösen und somit die Computer nicht erreichen.

SchlundTech und InternetX gehören beide zur börsennotierten United Internet AG die immerhim im TecDax gelistet ist und wohl bekannter unter den Marken 1&1, GMX und web.de ist.

Immerhin knapp 18.000 Reseller haben bei den oben genannten Dienstleistern knapp 2,3 Mio Domains gehostet. Selbst wenn nur nur etwas über die Hälfte der dort gehosteten Domains die .de-TLD betroffen haben sollte, dann wären also von den derzeit ~12,3 Millionen .de-Domains immerhin noch knapp 10% von dem Angriff betroffen gewesen.

Wenn selbst das sehr gut ausgestattete Rechenzentrum und Personal der United Internet AG über drei Stunden mit dem DDoS-Agriff kämpfen mußte, dann kann man sich vorstellen wie extrem stark die Attacke gewesen sein muß.

Auch uns traff der Angriff. Wir bedauern die Störung und Unannehmlichkeiten sehr und bitten alle ebenfalls davon betroffenen Kunden um Verständnis. In wenigen Stunden sollte wieder alles wie gewohnt funktionieren, so funktioniert seit 15.50 Uhr bei uns bereits wieder alles wie es soll.

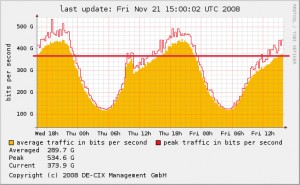

Entsprechender der Menge der betroffenen Domains ist bei der Grafik des DeCIX (Deutschlands zentralem und wichtigsten Internetknoten in Frankfurt/Main) ein analog zu der Menge der betroffenen Domains geringer Datenverkehr in deren Statistiken sichtbar:

Quelle: DeCIX.

Wie der Heise-Newsticker in einem Update berichtet, hat Frau Petra Stubenrauch von InternetX / SchlundTech inzwischen per eMail über den extrem aggressiven Charakter der DDoS-Attacke technische Hintergrundinformationen geliefert. Demnach hält der Angriff noch immer an und es steht dementsprechend nur eine begrenzte Bandbreite zur Verfügung. Der Angriff liegt bei ca. 40.000 Hosts (PCs / Computer) und nutzt eine Gesamtbandbreite an Daten von 20 Gbit pro Sekunde.

Zum Vergleich: Der Durchsatz des DeCIX liegt in der Spitze derzeit bei 500 Gbit/s an einem Tag – der Angriff beträgt also von der Datenmenge her in etwa 4% der Spitze des gesamten Internetverkehrs über diesen zentralen Knoten in Deutschland. In modernen 16/1 MBit-DSL-Leitungen gesprochen heißt dies das ca. 20.000 voll ausgelastete DSL-Upstreams notwendig wären um dieses Volumen zu erreichen. Mit normalen älteren DSL-, ISDN- und Analogleitungen würden hierfür entsprechend noch wesentlich mehr Verbindungen benötigt. Man kann sicherlich ohne Übertreibung von einem extremen Ausmaß sprechen.