Ob im Urlaub, bei Bekannten zu Besuch, in der Firma oder auf dem PC zu Hause: Für die laut NetMarketshare derzeit vier wichtigsten aktuellen Browser mit mindestens fünf Prozent Marktanteil stellen wir Ihnen die wichtigsten Einstellmöglichkeiten für die Beseitigung von Spuren beim Surfen vor. Egal ob Cookies, besuchte Webseiten, eingegebene Passwörter oder anderes – man sollte seine digitalen Spuren sicherheitshalber allesamt löschen.

Wer möchte schon gerne neugierigen Mitbenutzern des Computers ermöglichen herauszufinden, was Sie selbst dort vorher gemacht haben? Gerade wenn man Onlinebanking macht, seine eMails abruft oder andere vertrauliche Vorgänge am Computer abwickelt, sollte man mit seinen persönlichen Daten besondere Sorgfalt walten lassen.

Internet Explorer 8.0

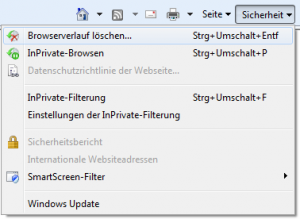

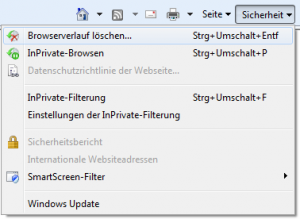

Internet Explorer 8.0 Menüpunkt Sicherheit

Vorbildlich und am einfachsten ist es die Funktion ‚InPrivate-Browsen‘ noch vor dem eigenen Surfen zu aktivieren, denn dann muss man nach der Internetsitzung nicht noch extra selbst daran denken, den Verlauf wirklich zu löschen.

Sie erkennen beim Internet Explorer 8.0 dass Sie im ‚InPrivate‘ – Modus sind, an der Einblendung folgender Information in der Zeile in der Sie die Internetadressen der von Ihnen besuchten Webseiten sehen:

Internet Explorer 8.0 InPrivate Modus

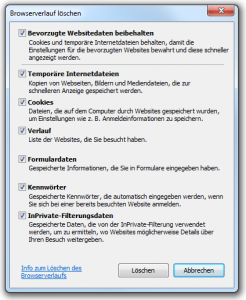

Falls Sie vergessen haben dies vor dem Beginn Ihrer Sitzung zu aktivieren, können Sie aber genauso gut am Ende der eigenen Internetsitzung auf den Menüpunkt ‚Browserverlauf löschen…‘ klicken, woraufhin folgendes Fenster eingeblendet wird:

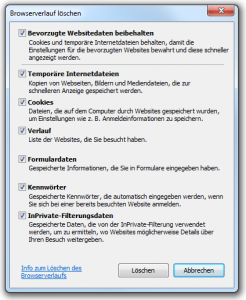

Internet Explorer 8.0 Browserverlauf löschen

Bitte klicken Sie alle Auswahlpunkte an: Danach genügt ein Klick auf ‚Löschen‘ und voilà – es ist vollbracht.

Firefox 3.6.8

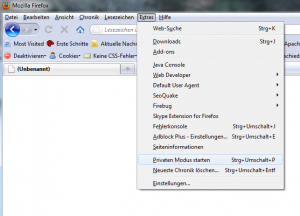

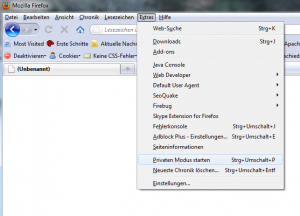

Auch beim aktuellen Firefox sollte man vor seiner Internetsitzung in den ‚Privaten Modus‘ wechseln, in dem Sie auf den Menüpunkt ‚Extras‘ klicken und dort den Untermenüpunkt ‚Privaten Modus starten‘ auswählen:

Firefox 3.6.8 Privaten Modus starten...

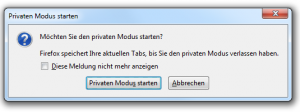

Firefox läßt sich üblicherweise von Ihnen nochmal bestätigen, dass Sie dies wirklich wollen. Falls diese Abfrage nicht mehr erscheint, hat ein Benutzer vor Ihnen das Häkchen bei der Option ‚Diese Meldung nicht mehr anzeigen‘ gesetzt:

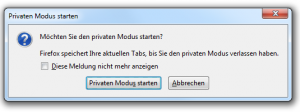

Firefox 3.6.8 Privaten Modus starten - Bestätigung

Falls Sie gefragt werden, klicken Sie auf ‚Privaten Modus starten‘, ansonsten erkennen Sie beim aktuellen Firefox-Browser durch ein kleines grafisches Symbol (eine venizianische Maske) am Anfang der Zeile, in der Sie sehen können welche Webseite Sie gerade besuchen, dass Sie im ‚Privaten Modus‘ im Internet unterwegs sind:

Firefox 3.6.8 Privater Modus aktiv

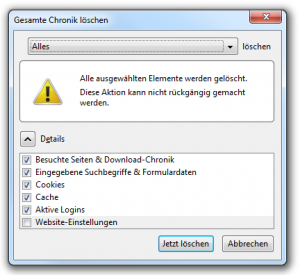

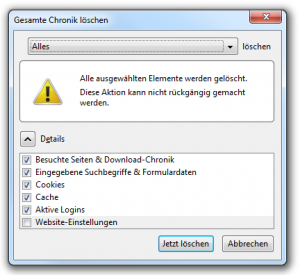

Auch beim Firefox-Browser gibt es die Möglichkeit die privaten Daten nachträglich zu entfernen, klicken Sie dafür im oben genannten Menü ‚Extras‘ auf den Untermenüpunkt ‚Neueste Chronik löschen …‘, danach erscheint ein Auswahlfenster, bei dem Sie bitte zunächst oben ‚Alles‘ auswählen und dann sicherheitshalber alle weiteren Auswahlpunkte ebenfalls anklicken:

Firefox 3.6.8 Chronik löschen

Klicken Sie danach auf ‚Jetzt löschen‘ und voilà ist auch beim Firefox alles an privaten Daten gelöscht.

Opera 10.61

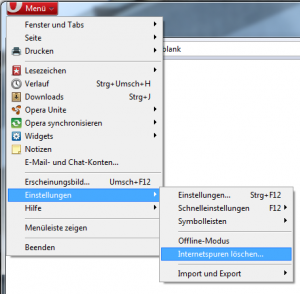

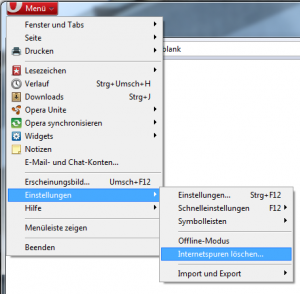

Opera 10.61 Internetspuren löschen...

Nach Abschluß der Internetsitzung oben links auf ‚Menü‘ klicken, dann im Untermenü ‚Einstellungen > ‚ den Untermenüpunkt ‚Internetspuren löschen…‘ auswählen.

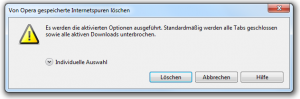

Es erscheint folgende Nachfrage des Browsers:

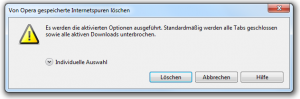

Opera 10.61 Internetspuren löschen - Bestätigung

Bestätigen Sie mit einem Klick auf ‚Löschen‘, dass Sie das wirklich wollen und dann sind Sie auch hier bereits am Ziel.

Safari 5.0.1

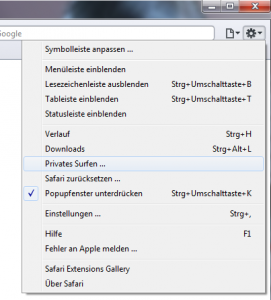

Genau wie der Internet Explorer 8.0 oder Firefox 3.6.8 bietet auch die aktuelle Version von Apple die Möglichkeit von vornherein ‚Privates Surfen‘ zu aktivieren. Auch hier muss man dann am Ende der Internetsitzung die privaten Daten nicht mehr extra selbst löschen.

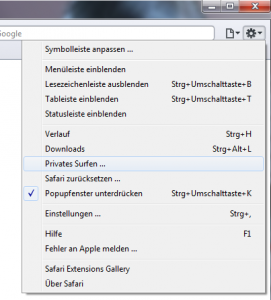

Klicken Sie Rechts oben auf das Zahnrad-Symbol und wählen Sie dann den Menüpunkt ‚Privates Surfen …‘ aus.

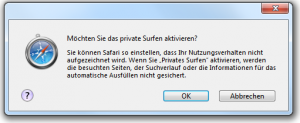

Safari 5.0.1 Privates Surfen

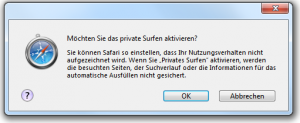

Es folgt eine Dialogbox mit dem der Browser von Ihnen die Aktivierung des Modus für das private Surfen bestätigt haben möchte:

Safari 5.0.1 Privates Surfen Bestätigen

Klicken Sie auf ‚OK‘, um in den Modus ‚Privates Surfen‘ zu wechseln. Sie erkennen den Privaten Modus durch eine Anzeige in der Zeile, in der Sie die Internetadressen, die Sie besuchen, sehen können. Am Ende dieser Zeile sehen Sie die Einblendung folgender Grafik:

Safari 5.0.1 Privates Browsen Aktiv

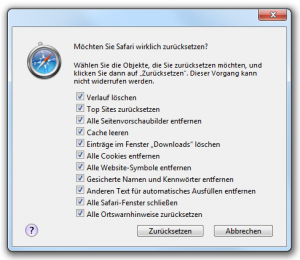

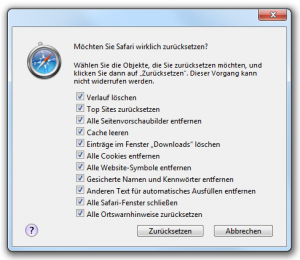

Sollten Sie das „private Surfen“ nicht vor dem Beginn Ihrer Internetsitzung eingestellt haben, so wählen Sie oben in dem genannten Menü bitte den Menüpunkt ‚Safari zurücksetzen …‘, woraufhin ein Fenster eingeblendet wird, bei dem Sie alle Auswahlmöglichkeiten anklicken sollten:

Safari 5.0.1 zurücksetzen

Klicken Sie anschließend auf ‚Zurücksetzen‘ und dann sind auch bei Safari Ihre privaten Spuren zuverlässig gelöscht.

Ältere Browserversionen

Die Einstellmöglichkeiten für ältere Browserversionen wie zum Beispiel dem Internet Explorer 5 bis 7, Firefox 2 und Opera 9 finden Sie hier.